宽带网络抓包分析方法及步骤详解?

在互联网技术日益普及的今天,网络问题排查成为许多用户关注的焦点,当宽带网络出现异常时,抓包分析是一种直接有效的技术手段,本文将从实际操作角度出发,讲解宽带抓包的基本原理、工具选择以及具体步骤,帮助普通用户理解如何通过数据包分析定位问题。

**一、抓包的核心逻辑

数据包是网络通信的基本单位,承载着设备之间传输的信息,抓包的本质是通过软件或硬件工具,截获流经网卡的数据流,并将其转换为可读格式,当浏览器访问网页时,客户端与服务器之间会产生大量HTTP请求和响应数据包,通过分析这些数据包,可以判断是否存在丢包、延迟或协议错误。

对于家庭宽带用户而言,抓包主要应用于以下场景:

1、排查网页加载缓慢或视频卡顿问题

2、检测网络设备(如路由器、光猫)是否存在异常流量

3、验证DNS解析是否正常

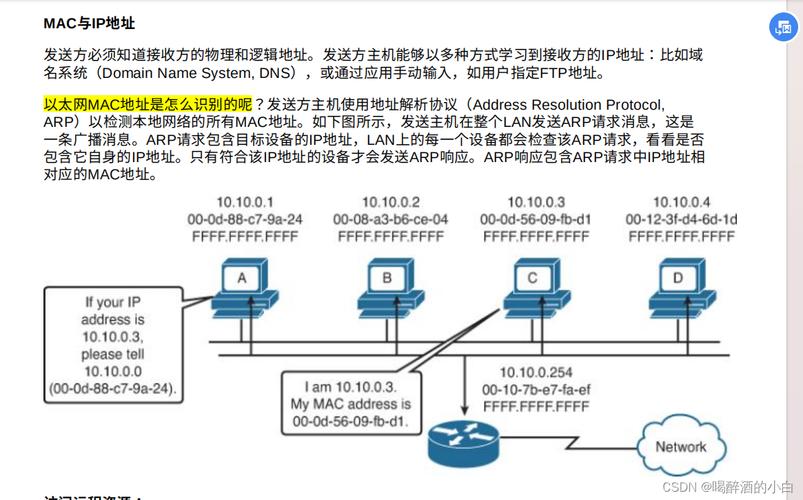

4、识别潜在的网络攻击行为(如ARP欺骗)

**二、工具选择与配置

市面上主流的抓包工具各有特点,需根据使用场景选择:

Wireshark:跨平台开源工具,支持超过2000种协议解析,适合深度分析,建议下载时从官网获取最新版本,避免第三方渠道的安全风险。

Fiddler:专注于HTTP/HTTPS流量监控,对网页开发者更友好,可直观查看请求头、响应状态码。

tcpdump:Linux系统命令行工具,适合服务器环境或嵌入式设备调试。

环境准备注意事项:

1、关闭不必要的后台程序(如迅雷、在线视频软件),减少干扰数据

2、若使用WiFi抓包,需确保网卡支持“混杂模式”(Promiscuous Mode)

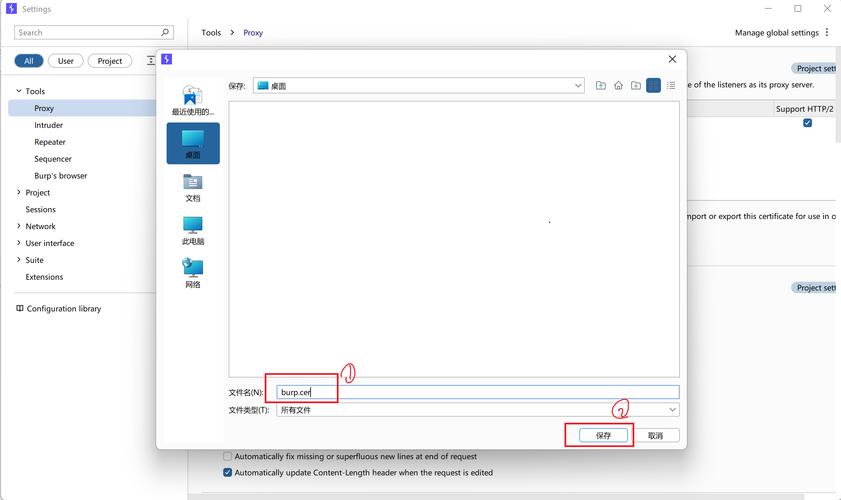

3、针对HTTPS加密流量,需提前安装CA证书(以Fiddler为例,工具内置证书生成功能)

**三、具体操作步骤演示

以Windows环境下使用Wireshark为例:

1、启动捕获:打开软件后选择当前活动的网络接口(通常显示为“Realtek PCIe GbE Family Controller”等字样),点击左上角蓝色鲨鱼鳍图标开始抓包。

2、过滤噪声:在过滤栏输入表达式。

ip.addr == 192.168.1.100 只显示该IP的流量

tcp.port == 80 监控HTTP端口

dns 聚焦DNS查询记录

3、触发问题:在捕获过程中复现网络故障(如访问某个卡顿的网页),生成相关数据包。

4、关键帧分析:通过“着色规则”快速定位异常,红色标记通常代表TCP重传,黑色可能为连接拒绝,绿色常见于SSL握手成功。

典型案例解析:

某用户反馈视频会议频繁卡顿,抓包后发现大量ICMP“目标不可达”报文,进一步追踪发现路由器NAT表溢出,导致UDP数据包被丢弃,通过重启路由器并限制同时连接设备数,问题得到解决。

**四、隐私与法律边界

抓包技术可能涉及敏感信息获取,需严格遵守以下原则:

1、仅抓取自己拥有合法使用权的网络流量

2、避免在公共WiFi环境下捕获他人数据

3、分析完成后立即删除包含个人信息(如账号、密码)的抓包文件

根据《网络安全法》第二十七条,任何个人和组织不得非法侵入他人网络、干扰正常功能、窃取数据,技术探索需以合法合规为前提。

**五、进阶技巧与误区

时间戳对比法:在Wireshark中启用“时间参照”功能,可精确计算两个数据包之间的延迟,定位网络抖动节点。

流量统计图表:通过“Statistics > Flow Graph”生成会话时序图,直观展示TCP三次握手过程是否完整。

常见误区:

- 盲目开启全流量捕获导致文件过大(超过500MB可能影响分析效率)

- 忽略物理层干扰(如网线老化、光衰过高)导致的误码问题

- 将抓包结果直接作为唯一证据(需结合路由器日志、运营商诊断工具交叉验证)

网络环境如同数字世界的神经系统,抓包技术则是“听诊器”,掌握基础操作方法后,用户可更主动地参与故障排查,而非完全依赖运维人员,但必须清醒认识到:工具的价值取决于使用者的判断力,面对海量数据包,保持问题导向的思维,逐步缩小排查范围,才能真正发挥技术效用。