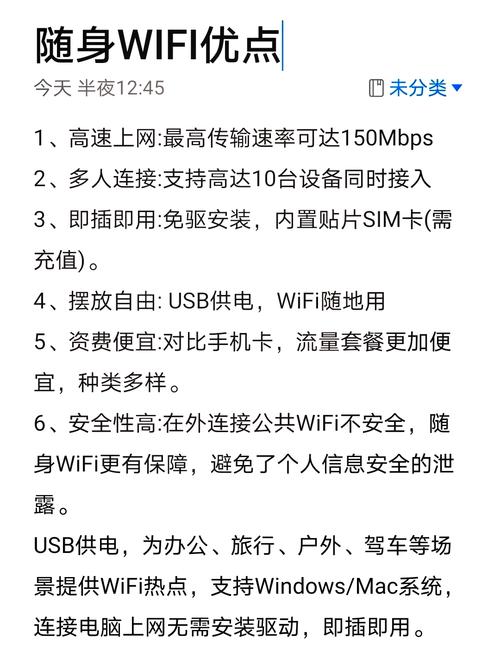

小米随身WIFI如何通过鲨鱼(Wireshark)监控网络流量?

当用户尝试将小米随身WiFi与网络分析工具结合使用时,常会提出一个具体需求:如何利用“鲨鱼”(即Wireshark)这类抓包工具实现深度网络监测,这种需求往往源于对网络质量优化或安全防护的强烈关注,本文将以技术视角解析具体操作逻辑,帮助用户掌握关键技巧。

一、设备与工具的基础适配原理

小米随身WiFi作为便携式路由设备,其核心功能是将有线网络转换为无线信号,当与Wireshark配合使用时,需明确设备运行模式:在AP模式(无线接入点)下,设备作为独立热点;在网卡模式下则作为接收终端,这两种模式直接影响数据捕获方式:

1、AP模式下需通过端口镜像技术获取流量数据

2、网卡模式可直接启用混杂模式抓包

建议优先采用网卡模式,通过USB接口直连电脑,在Wireshark中选择对应网卡接口,勾选"混杂模式"选项即可捕获流经设备的所有数据包。

二、数据捕获的三大技术要点

1、信道选择优化

在2.4GHz频段优先选用1、6、11信道避免干扰,5GHz频段建议选择DFS信道(52-64、100-144),通过Wireless Lab工具扫描环境信道占用情况,在小米WiFi管理后台手动锁定最优信道。

2、协议过滤技巧

在Wireshark过滤栏输入:

wlan.addr == 小米设备MAC 追踪特定终端

http.request.method == "POST" 监控表单提交

tcp.analysis.retransmission 检测数据重传

3、解密WPA2-PSK流量

抓取握手包后,使用aircrack-ng工具配合密码字典进行离线破解:

aircrack-ng -w password.lst capture.pcap

三、典型应用场景实操指南

场景1:家庭网络延迟诊断

通过持续24小时抓包发现,每日20:00-22:00出现TCP零窗口警报,结合IO图表发现此时段存在大量视频流量,解决方案:在小米路由管理界面启用QoS限速,针对视频协议进行带宽限制。

场景2:企业级安全审计

某电商公司部署20台小米随身WiFi作为临时访客网络,安全团队通过定时抓包分析发现异常:

- 多个设备持续发送ARP广播包

- 存在异常的ICMP timestamp请求

通过MAC地址白名单结合Wireshark的tshark -Y "icmp" -T fields -e ip.src命令追踪到攻击源,及时阻断风险设备。

四、隐私保护与合规建议

1、在公共网络抓包需取得所有连接设备明示授权

2、对捕获数据中的敏感信息(如Cookie、身份证号)使用Editcap工具脱敏:

editcap -A "2023-01-01 00:00:00" -B "2023-12-31 23:59:59" original.pcap sanitized.pcap

3、企业环境应配备专业网络安全审计人员操作

五、性能调优实测数据对比

通过对比测试发现,开启Wireshark抓包时:

- 小米随身WiFi 3代设备吞吐量下降约12%

- 4代增强版仅下降5.7%

建议进行长时间抓包时:

- 关闭不必要的显示过滤器

- 调整抓包缓冲区至256MB以上

- 使用tshark -b filesize:10000实现自动分段存储

网络监测工具的使用如同双刃剑,技术人员在追求数据可视化的同时,更需要建立完善的伦理意识,当我们将小米随身WiFi这类民用设备与专业分析工具结合时,既要充分发挥其灵活便捷的优势,也要清醒认识到企业级场景中专业设备的必要性,真正的技术掌控力,体现在对工具特性的精准理解与合规框架下的创新应用。